Cette cyberaction est maintenant terminée

Bilan de la cyberaction : Transformer les objets connectés en mouchards : Surenchère sécuritaire

Mise en ligne du 07/07/2023 au 22/02/2024

L'Assemblée nationale a voté en première lecture, mercredi 5 juillet, la possibilité d'activer à distance - dans certaines enquêtes - les appareils connectés, dont les téléphones portables, à des fins de géolocalisation ou de captation de sons et d'images.

Bilan de la cyberaction :

1605 participants

Présentation de la cyberaction :

Le projet de loi « Orientation et programmation du ministère de la Justice 2023-2027 » a commencé à être discuté au Sénat puis au Parlement, et son article 3 fait déjà polémique. À raison.

Au milieu de dispositions qui visent à entériner pêle-mêle les interventions à distance des médecins en cas de prolongation de la garde à vue et des interprètes dès le début de la garde à vue, ou l’extension des possibilités des perquisitions de nuit à des crimes de droit commun, est créé un nouvel outil d’enquête permettant d’activer, à distance, les appareils électroniques d’une personne à son insu pour obtenir sa géolocalisation en temps réel ou capter des images et des sons. Art. 3 points 12° et 13° et 17° à 19°.

En clair, il s’agira par exemple pour les enquêteurs judiciaires de géolocaliser une voiture en temps réel à partir de son système informatique, d’écouter et enregistrer tout ce qui se dit autour du micro d’un téléphone même sans appel en cours, ou encore d’activer la caméra d’un ordinateur pour filmer ce qui est dans le champ de l’objectif, même si elle n’est pas allumée par son propriétaire. Techniquement, les policiers exploiteront les failles de sécurité de ces appareils (notamment, s’ils ne sont pas mis à jour en y accédant, ou à distance) pour installer un logiciel qui permet d’en prendre le contrôle et transformer vos outils, ceux de vos proches ou de différents lieux en mouchards.

Pour justifier ces atteintes graves à l’intimité, le Ministère de la Justice invoque la « crainte d’attirer l’attention des délinquants faisant l’objet d’enquête pour des faits de criminalité organisée, de révéler la stratégie établie ou tout simplement parce qu’elle exposerait la vie des agents chargés de cette mission » en installant les outils d’enquête. En somme, il serait trop risqué ou compliqué pour les agents d’installer des micros et des balises « physiques » donc autant se servir de tous les objets connectés puisqu’ils existent. Pourtant, ce prétendu risque n’est appuyé par aucune information sérieuse ou exemple précis. Surtout, il faut avoir en tête que le piratage d’appareils continuera de passer beaucoup par un accès physique à ceux-ci (plus simple techniquement) et donc les agents encourront toujours ce prétendu risque lié au terrain. De plus, les limites matérielles contingentes à l’installation d’un dispositif constituent un garde-fou nécessaire contre des dérives d’atteintes massives à la vie privée.

La mesure prévue par l’article 3 est particulièrement problématique pour les téléphones portables et les ordinateurs tant leur place dans nos vies est conséquente. Mais le danger ne s’arrête pas là puisque son périmètre concerne en réalité tous les « appareils électroniques », c’est-à-dire tous les objets numériques disposant d’un micro, d’une caméra ou de capteurs de localisations. Cette mesure d’enquête pourrait ainsi permettre de :

« sonoriser » donc écouter des espaces à partir d’une télévision connectée, d’un babyphone, d’un assistant vocal (type Google Home), ou d’un micro intégré à une voiture ;

de retransmettre des images et des vidéos à partir de la caméra d’un ordinateur portable, d’un smartphone ou d’une caméra de sécurité à détection de mouvement ;

de récupérer la localisation d’une personne grâce au positionnement GPS d’une voiture, d’une trottinette connectée ou d’une montre connectée. De nombreux autres périphériques disposant de ces capteurs pourraient aussi être piratés.

Si ce texte était définitivement adopté, cela démultiplierait dangereusement les possibilités d’intrusion policière, en transformant tous nos outils informatiques en potentiels espions.

Il est, à cet égard, particulièrement inquiétant de voir consacrer le droit pour l’Etat d’utiliser les failles de sécurité des logiciels ou matériels utilisés plutôt que de s’attacher à les protéger en informant de l’existence de ces failles pour y apporter des remèdes.

Les services de police et de renseignement disposent pourtant déjà d’outils extrêmement intrusifs : installation de mouchards dans les domiciles ou les voitures (balise GPS, caméras de vidéosurveillance, micro de sonorisation), extraction des informations d’un ordinateur ou d’un téléphone par exemple et mise en oeuvre d’enregistreurs d’écran ou de frappes de clavier (keylogger). Ces possibilités très larges, particulièrement attentatoires à la vie privée, sont déjà détournées et utilisées pour surveiller des militant·es comme (dans la lutte du Carnet, dans l’opposition aux mégabassines, dans les lieux militants de Dijon, ou dans les photocopieuses de lieu anarchistes, etc.)

Alors que les révélations sur l’espionnage des téléphones par Pegasus continuent de faire scandale et que les possibilités des logiciels espions ont été condamnées par le Haut-Commissariat des Nations Unies aux droits de l’homme, le ministère de la Justice y voit a contrario un exemple à suivre. Il tente de légitimer ces dispositifs en assurant que seuls le crime organisé et le terrorisme seront visés via ces « techniques spéciales d’enquête ».

Si le projet de loi renvoie effectivement à des infractions considérées comme graves, cela n’est pas de nature à apaiser les inquiétudes légitimes. En effet, ces mêmes infractions graves ont déjà été utilisées pour poursuivre des actions militantes, que ce soit à l’encontre de personnes solidaires avec les migrants accusées d’aide à l’entrée de personnes en bande organisée, de militants écologistes, encore qualifiés récemment d’ « écoterroristes » ou encore de militants contre l’enfouissement de déchets nucléaires à Bure. Plus généralement, le spectre des infractions visées peut aussi dépasser l’imaginaire de la « grande criminalité », y sont inclus notamment : la production et la vente de stupéfiant quelque soit l’échelle, le proxénétisme dont la définition très large peut inclure la seule aide à une personne travailleuse du sexe, les vols en bande organisée…

Concernant la technique de géolocalisation des objets connectés, le spectre est encore plus large puisque l’activation à distance pourra concerner toutes les personnes suspectées d’avoir commis un délit puni de cinq années de prison, ce qui – en raison de l’inflation pénale des lois successives – peut aller par exemple du simple recel, à la transmission d’un faux document à une administration publique, ou le téléchargement sans droit de documents d’un système informatique.

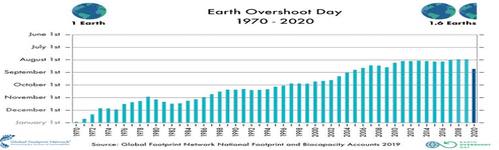

Surtout, l’histoire nous a démontré qu’il existait en la matière un « effet cliquet » : une fois qu’un texte ou une expérimentation sécuritaire est adopté, il n’y a jamais de retour en arrière. À l’inverse, la création d’une mesure intrusive sert généralement de base aux extensions sécuritaires futures, en les légitimant par sa seule existence. Un exemple fréquent est d’étendre progressivement des dispositions initialement votées pour la répression d’un crime choquant à d’autres délits. Le fichage génétique (FNAEG) a ainsi été adopté à l’encontre des seuls auteurs d’infractions sexuelles, pour s’étendre à quasiment l’ensemble des délits : aujourd’hui, 10% de la population française de plus de 20 ans est directement fichée et plus d’un tiers indirectement.

Permettre de prendre le contrôle de tous les outils numériques à des fins d’espionnage policier ouvre la voie à des risques d’abus ou d’usages massifs extrêmement graves.

Au regard de la place croissante des outils numériques dans nos vies, accepter le principe même qu’ils soient transformés en auxiliaires de police sans que l’on ne soit au courant pose un problème grave dans nos sociétés. Il s’agit d’un pas de plus vers une dérive totalitaire qui s’accompagne au demeurant d’un risque élevé d’autocensure pour toutes les personnes qui auront – de plus en plus légitimement – peur d’être enregistrées par un assistant vocal, que leurs trajets soient pistés, et même que la police puisse accéder aux enregistrements de leurs vies – par exemple si elles ont le malheur de passer nues devant la caméra de leur téléphone ou de leur ordinateur.

Pour toutes ces raisons, l’article 3 de la LOPJ suscite de graves inquiétudes quant à l’atteinte aux droits et libertés fondamentales (droit à la sûreté, droit à la vie privée, au secret des correspondances, droit d’aller et venir librement). C’est pourquoi nous appelons l’ensemble des parlementaires à oeuvrer pour la suppression de ces dispositions de ce projet de loi et à faire rempart contre cette dérive sécuritaire.

Organisations membres de l’OLN signataires : Le CECIL, Creis-Terminal, Globenet, La Ligue des Droits de l’Homme, La Quadrature du Net, Le Syndicat des Avocats de France, Le Syndicat de la Magistrature.

Téléphones mouchards, téléconsultations en garde à vue, perquisitions de nuit... On vous explique pourquoi le projet de loi sur la justice est critiqué

https://www.francetvinfo.fr/societe/justice/telephones-mouchards-teleconsultations-en-garde-a-vue-perquisitions-de-nuit-on-vous-explique-pourquoi-le-projet-de-loi-sur-la-justice-est-critique_5933882.html

Caméras et micros activés à distance : un projet de loi pour surveiller les militants

https://reporterre.net/Cameras-et-micros-actives-a-distance-un-projet-de-loi-pour-surveiller-les-militants

L'Assemblée nationale a voté en première lecture, mercredi 5 juillet, la possibilité d'activer à distance - dans certaines enquêtes - les appareils connectés, dont les téléphones portables, à des fins de géolocalisation ou de captation de sons et d'images.

https://www.lcp.fr/actualites/justice-l-assemblee-autorise-l-activation-a-distance-des-telephones-portables-pour

Nous vous invitons à interpeller votre député avant le vote définitif

La lettre qui a été envoyée :

Madame, Monsieur

l’article 3 de la LOPJ suscite de graves inquiétudes quant à l’atteinte aux droits et libertés fondamentales (droit à la sûreté, droit à la vie privée, au secret des correspondances, droit d’aller et venir librement). C’est pourquoi je vous demande d'oeuvrer pour la suppression de ces dispositions de ce projet de loi et à faire rempart contre cette dérive sécuritaire.

Croyez en ma vigilance sur vos décisions.

15 commentaires

| Courriel | |

| Mot passe | |

| Rester connecté-e

|

|

philippe lyonnet

Le 12/07/2023 à 10:30:44

https://reporterre.net/Cameras-et-micros-actives-a-distance-un-projet-de-loi-pour-surveiller-les-militants

Alain UGUEN

Le 11/07/2023 à 11:34:09

Jean-Marc CONVERS

Le 10/07/2023 à 22:51:30

Dominique Romann

Le 10/07/2023 à 15:14:32

JUSTE mais impraticable par quasi tout le monde.

Je fais pareil mais le pb EST SYSTÉMIQUE.

Simplement vouloir et faire une telle loi est exactement ce que font TOUS les États que nous considérons comme totalitaires.

C'est cette catastrophe civilisationnelle que nous devons tenter d'éviter.

'JE me vois' COMME dans les années 1930 EN BIEN PIRE.

Une collaboration active entre les affairistes et les fascistes. cf Annie Lacroix-Riz qui a lu les archives françaises, allemandes, étasuniennes et italiennes....

jean

Le 10/07/2023 à 10:01:27

Depuis quatre ans, j'utilise /e/ pour mon smartphone et je m'en porte très bien.

https://e.foundation/?lang=fr

Pourquoi continuer à utiliser les logiciels des sociétés qui ne payent pas leur dû à l'État français ?

Connaissez-vous : https://degooglisons-internet.org/fr/

Si oui, vous contribuez à notre malheur.

Michel Decollogne

Le 10/07/2023 à 01:58:05

Winston, n'oublie pas le salut matinal obligatoire au portrait de notre cher Président Emmanuel Macron car il voit tout, il sait tout et il est partout. »

Trêve de délire à la sauce orwellienne parce qu'il n'y a pas là de quoi sourire. Outre la boîte à outils bien garnie offerte aux gars de la Marine, il y a aussi danger pour les militants des droits de l'Homme et de l'environnement qui seront les premiers visés par cette surveillance démente.

Frawald

Le 08/07/2023 à 14:33:37

Nous devons prendre les mesures de l'état des lieux, et en tirer les conclusions de la conduite à tenir pour nous même.

Par exemple, nous interpellons le gouvernement sur le réchauffement climatique, sans pour la plus part réduire notre consommation de viande qui en est l'une des principales causes.

Christian Lucas

Le 08/07/2023 à 10:38:22

NON à ce stratagème, gardons notre liberté comme elle se doit, luttons contre ce système.

Pour toutes ces raisons, l’article 3 de la LOPJ suscite de graves inquiétudes quant à l’atteinte aux droits et libertés fondamentales : droit à la sûreté, droit à la vie privée, au secret des correspondances, droit d’aller et venir librement.

Restons libres.......luttons contre ce système

Stéphoto

Le 08/07/2023 à 00:01:44

La question est: est-il possible de prendre le contrôle d'un téléphone fixe filaire ?

Rémy Le Duff

Le 07/07/2023 à 18:22:10

nous allons un peu plus vers une dictature.

Dominique RANNOU

Le 07/07/2023 à 13:51:28

Non, au totalitarisme rampant qui prend nos vessies pour des lanternes et veut nous faire croire à un monde merveilleux (sous surveillance !).

Bruno Mauguil

Le 07/07/2023 à 13:17:54

Je n'ai plus de portable, j'ai une envie folle de supprimer mon abonnement internet. J'échange mieux depuis que je rencontre mes connaissances comme avant. Reprendre la plume active mon cerveau. Dans la rue, autour de moi... j'ai parfois l'impression d'être le seul à n'avoir pas la nuque courbée sous cette «modernité». Il m'est devenu difficile de brancher ma vie, la fragilisant volontairement, sur ce réseau mondial. Pourquoi permettre que l'on soit suivi sans cesse ?

Louis

Louis Gérard

Le 07/07/2023 à 12:27:06

Etant donnés les antécédents et la mentalité des gens qui imaginent ce genre de dispositifs, je crois pouvoir remarquer qu'on prend une dérive non pas "sécuritaire" mais bien "sino-poutinienne", car tout en critiquant les mauvaises manières des autres, on se dit que, ma foi, c'est pas une mauvaise idée de mettre son nez dans les sous-vêtements des petites gens (en fichant la paix aux autres, bien sûr: faudrait pas couper la source des revenus...)

Anne

Le 07/07/2023 à 11:45:05

| GRAPHISTE : Mary-Morgane |

|

Flip

Le 14/07/2023 à 09:11:26